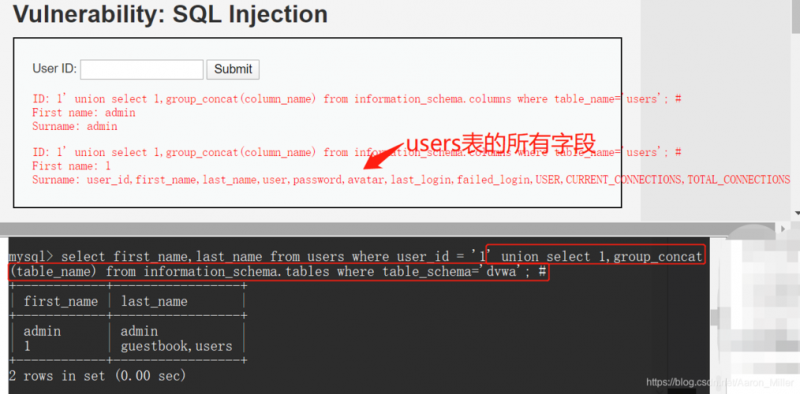

MySQL注入是一种常见的安全漏洞,攻击者通过在输入字段中插入恶意的SQL代码来执行非授权的数据库操作,这种攻击方式可以导致数据泄露、数据篡改甚至完全控制整个数据库系统。

MySQL注入的原理是利用应用程序对用户输入的处理不当,将用户输入的数据直接拼接到SQL查询语句中,而没有进行适当的过滤和转义,攻击者可以通过精心构造的输入来改变原本的SQL语句,达到非法访问或修改数据库的目的。

为了防范MySQL注入攻击,可以采取以下几种措施:

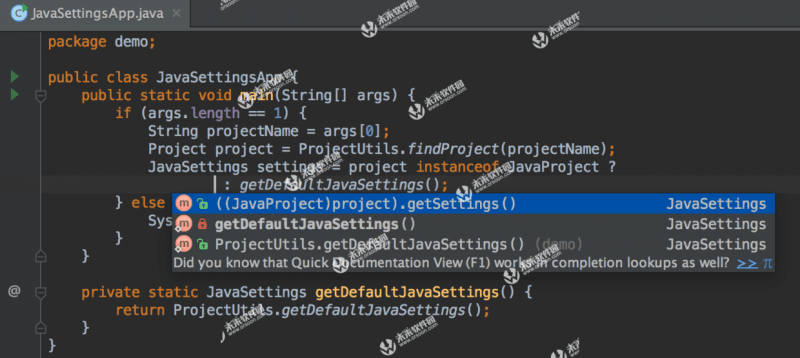

1. 使用预处理语句(Prepared Statements):预处理语句可以将参数与SQL语句分开处理,确保参数不会被解释为SQL代码的一部分,这样可以有效防止SQL注入攻击。

2. 对用户输入进行严格的验证和过滤:在将用户输入拼接到SQL语句之前,应该对其进行严格的验证和过滤,可以使用正则表达式、白名单等方式来限制用户输入的内容,避免包含恶意代码。

3. 使用最小权限原则:为数据库用户分配最小的必要权限,只允许其执行必要的操作,这样即使发生注入攻击,攻击者也无法执行一些高权限的操作。

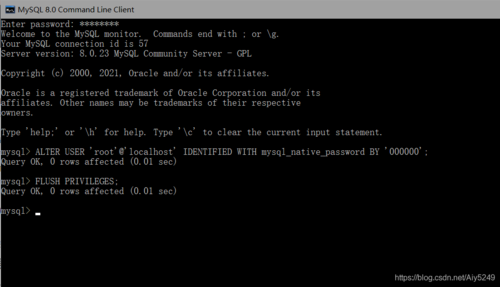

4. 更新和修补数据库管理系统:及时更新和修补数据库管理系统,以修复已知的安全漏洞和弱点,定期检查系统日志,及时发现和应对潜在的安全威胁。

5. 加密敏感数据:对于存储在数据库中的敏感数据,可以使用加密算法进行加密,增加数据的安全性。

6. 限制外部访问:对于外部访问数据库的请求,应该进行严格的限制和认证,避免未经授权的访问。

7. 定期备份数据库:定期备份数据库,以防止数据丢失或被篡改,备份数据应该存储在安全的地方,并定期测试恢复过程。

8. 培训和意识提升:加强员工的安全意识培训,提高他们对MySQL注入攻击的认识和防范能力。

相关问题与解答:

问题1:如何在MySQL中使用预处理语句?

答:在MySQL中使用预处理语句需要使用预处理语句函数,如mysqli_prepare()、PDO::prepare()等,使用这些函数准备一个SQL语句模板,并将参数绑定到模板中的占位符上,执行这个预处理语句,最后处理结果集,预处理语句可以有效防止SQL注入攻击,因为它将参数与SQL语句分开处理,确保参数不会被解释为SQL代码的一部分。

问题2:如何对用户输入进行严格的验证和过滤?

答:对用户输入进行严格的验证和过滤可以使用正则表达式、白名单等方式,定义一个合法的输入模式,例如只允许字母、数字和特定字符的输入,使用正则表达式或其他匹配算法来检查用户输入是否符合合法的输入模式,如果不符合,可以拒绝该输入或要求用户重新输入,还可以使用白名单的方式来限制用户输入的内容,只允许预先定义的合法值,这样可以有效防止恶意代码的注入。

微信扫一扫打赏

微信扫一扫打赏

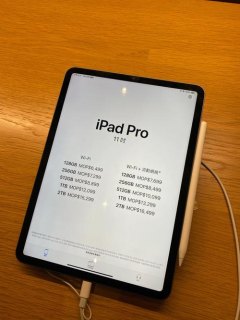

适合修片的笔记本,不仅要硬件强大,更要具备出色的显示效果和色彩准确度,适合修片的笔记本电脑在这方面表现出类拔萃,让修片变得更加轻松愉悦,是摄影师们的得力助手。

联想E420s电池精选配置,容量适宜,确保长时间工作无忧,为移动办公提供可靠支持。

笔记本的优点在于便携性强,信息处理快捷,但它也有散热、续航等局限,我认为,选择笔记本就是选择了灵活性与效率的平衡,它在为我们带来便利的同时,也考验着我们对技术发

COUNT与COUNTA,虽一字之差,却境界迥异,COUNTA更懂包容,非空即计,展现数据真实面貌。

防火墙如同网络的忠诚卫士,它不仅有效抵御外部威胁,还能警示内部风险,是维护网络安全的重要屏障,在数字化时代,它的存在让我们享受信息畅通的同时,也能安心自在。