日志审计接入配置指南

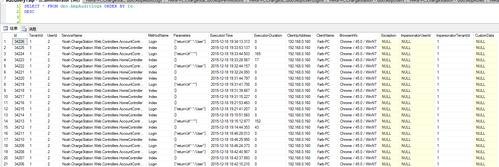

日志审计是企业信息安全管理的重要组成部分,通过对系统和应用程序的日志进行收集、分析和存储,可以及时发现潜在的安全威胁和异常行为,本文将介绍日志审计的基本原理和配置方法,帮助读者了解如何将日志审计功能集成到自己的系统中。

二、日志审计的基本原理

日志审计是通过收集、分析和存储系统和应用程序的日志信息,以便对系统的安全事件进行监控和分析,日志审计的主要目标是发现潜在的安全威胁和异常行为,并提供相应的报警和响应机制。

日志审计的基本流程包括以下几个步骤:

1. 收集日志:通过配置系统和应用程序的日志收集器,将日志信息从各个节点收集到中心服务器或日志存储设备。

2. 传输日志:将收集到的日志信息通过网络传输到目标位置,可以使用加密传输协议来保证日志的安全性。

3. 存储日志:将传输过来的日志信息存储到合适的存储介质中,可以使用关系型数据库、NoSQL数据库或专用的日志存储设备。

4. 分析日志:对存储的日志信息进行分析,可以使用实时分析工具或离线分析工具,以发现潜在的安全威胁和异常行为。

5. 报警和响应:根据分析结果,生成相应的报警信息,并采取相应的响应措施,如通知管理员、触发自动化响应等。

三、日志审计的配置方法

下面以一个常见的Linux系统为例,介绍如何配置日志审计功能。

1. 安装日志收集器:在Linux系统中,可以使用rsyslog作为日志收集器,安装rsyslog软件包:

sudo apt-get install rsyslog

2. 配置rsyslog:编辑rsyslog配置文件`/etc/rsyslog.conf`,添加以下内容:

*.* /var/log/audit.log

上述配置表示将所有类型的日志信息记录到`/var/log/audit.log`文件中。

3. 创建日志存储目录:在`/var/log`目录下创建一个名为`audit`的子目录,用于存储审计日志文件:

sudo mkdir /var/log/audit

4. 修改权限:为了确保审计日志文件的安全性,需要修改其权限:

sudo chmod 600 /var/log/audit.log sudo chmod 700 /var/log/audit

上述命令将`/var/log/audit.log`文件的权限设置为只有所有者可以读写,并将`/var/log/audit`目录的权限设置为只有所有者可以访问。

5. 重启rsyslog服务:为了使配置生效,需要重启rsyslog服务:

sudo service rsyslog restart

6. 验证配置:使用以下命令查看审计日志文件是否已经生成:

ls -l /var/log/audit/audit.log

如果看到类似以下的输出,说明配置成功:

-rw-r----- 1 root root 0 Jan 1 00:00 /var/log/audit/audit.log

四、常见问题与解答

1. 问题:如何选择合适的日志存储介质?

选择日志存储介质时,需要考虑以下几个因素:容量需求、性能要求、可扩展性、安全性和成本,对于小型系统,可以选择关系型数据库或NoSQL数据库作为日志存储介质;对于大型系统,可以考虑使用专用的日志存储设备,如ELK(Elasticsearch、Logstash、Kibana)等。

2. 问题:如何实现实时日志审计?

要实现实时日志审计,可以使用实时分析工具,如Splunk、Loggly等,这些工具可以接收实时的日志数据,并立即进行分析和报警,还需要配置相应的报警规则和响应机制,以便及时发现和处理安全事件。

日志审计是企业信息安全管理的重要组成部分,通过对系统和应用程序的日志进行收集、分析和存储,可以及时发现潜在的安全威胁和异常行为,本文介绍了日志审计的基本原理和配置方法,并提供了两个常见问题的解答,希望本文能够帮助读者了解如何将日志审计功能集成到自己的系统中。

微信扫一扫打赏

微信扫一扫打赏

![[u盘病毒查杀]:保护您的数据安全](https://www.shiwaiyun.com/post/zb_users/upload/2024/04/20240420224835171362451578812.jpeg)

遇到笔记本无法播放碟片别担心,先确认光驱类型与碟片格式是否匹配,再试试清洗或更换光驱,软件问题也不容忽视哦!

追求流畅游戏直播,关键是平衡CPU与显卡性能,确保至少i5处理器和GTX1660Ti显卡,内存不低于16GB,享受高清流畅体验!

滴滴空驶费,是对司机时间与油费的补偿,体现了对劳动者尊重,也是平台公平正义的体现。

遇到wifi密码正确却连不上网络的情况,可能是信号问题或是网络设置的小故障,别担心,尝试重启路由器或调整电脑的网络设置,通常能轻松解决问题。

笔记本关机响一声,不必过分忧心,或许是硬件的正常释放气息,关机后的响声,也许是它轻轻道别的旋律,给彼此一点理解,科技也有它的温度。